Una de las cosas que mas llama la atención a los nuevos conocedores de la Ciberseguridad es el Hacking, anteriormente en mi post de la introducción a la ciberseguridad hice una definición propia acerca de lo que para mi es el Hacking, pero por esta vez vamos a basarnos al términos que ya esta definido para este concepto

- El término “hacking” se refiere al proceso de explorar y manipular sistemas informáticos, redes o aplicaciones con el fin de descubrir vulnerabilidades, obtener acceso no autorizado o realizar modificaciones no deseadas. El hacking puede involucrar técnicas y habilidades diversas, como el análisis de código, la ingeniería inversa, la explotación de vulnerabilidades, el descubrimiento de contraseñas, entre otros.

bien sabemos que este término lo han modificado mucho a lo largo de los años, tanto así que siempre que se habla de Hacking piensan las personas IGNORANTES que hay que tener super poderes para ser un Hacker o tener super conocimientos avanzados de redes, programación o informática en general, por eso recalco la palabra IGNORANCIA. Muchas personas no conocen acerca del área de la ciberseguridad y se ponen a dar muchos consejos y recomendaciones como todo un gurú “si no sabes algo mejor cállate e investiga” es por eso que he escrito este apartado en mi Blog para tener una verdadera visión sobre el Hacking. Espero y les gusté

Para empezar nos centraremos en 3 fundamentos y en sus diferencias

- Red Team

- Hacking

- Pentesting

- Bug Bounty

Red Team

Red Team es una práctica especializada en ciberseguridad que simula ataques realistas contra los sistemas y la infraestructura de una organización. A través de la emulación de tácticas, técnicas y procedimientos utilizados por los adversarios, el equipo Red Team identifica vulnerabilidades y puntos débiles en los sistemas para ayudar a fortalecer las defensas de la organización. Mediante la evaluación exhaustiva de la postura de seguridad, el Red Team desafía y mejora la resiliencia de la organización frente a las amenazas cibernéticas, permitiendo así una defensa más sólida y proactiva.

El Red Team es un enfoque proactivo y estratégico utilizado en ciberseguridad para evaluar la eficacia de las defensas de una organización y su capacidad para resistir ataques cibernéticos. A diferencia de las pruebas de penetración convencionales, que se centran en encontrar vulnerabilidades específicas, el Red Team adopta un enfoque más integral y realista. El equipo Red Team está compuesto por profesionales de seguridad altamente capacitados y experimentados que simulan ser adversarios reales. Utilizan técnicas avanzadas de ataque, conocidas como “TTP” (Tactics, Techniques, and Procedures), para emular a hackers y ciberdelincuentes con el objetivo de identificar y explotar vulnerabilidades en los sistemas de la organización.

El objetivo principal del Red Team es proporcionar a la organización una evaluación imparcial y exhaustiva de su postura de seguridad. Esto incluye no solo la identificación de vulnerabilidades técnicas, sino también la evaluación de las políticas, procedimientos, prácticas de seguridad, concienciación del personal y respuesta a incidentes.

El proceso del Red Team generalmente involucra una fase de reconstrucción de inteligencia, donde se recopila información sobre la organización y sus sistemas. Luego, se lleva a cabo una fase de planificación, donde se definen los objetivos y las tácticas a utilizar. A continuación, se realiza el ataque simulado, que puede involucrar pruebas de penetración, ingeniería social, phishing, pruebas de intrusión física, entre otras técnicas. Después del ataque simulado, el equipo Red Team proporciona un informe detallado con las vulnerabilidades encontradas, los vectores de ataque utilizados y recomendaciones para mejorar las defensas. Este informe es valioso para la organización, ya que les permite corregir las vulnerabilidades identificadas y fortalecer su postura de seguridad.

Hacking

El hacking ha experimentado una evolución significativa a lo largo de los años, tanto en su definición como en su percepción por parte de la sociedad. Inicialmente, el término “hacking” se asociaba principalmente con la exploración y experimentación de sistemas informáticos de manera creativa y no maliciosa. Los primeros hackers eran entusiastas de la tecnología que buscaban comprender cómo funcionaban los sistemas y desarrollar soluciones innovadoras. Es por eso que personalmente la definición de Hacking la relaciono con “alguna persona apasionada , innovadora y creativa en su campo de trabajo y estudio” Con el tiempo, el término adquirió una connotación más negativa debido a la proliferación de actividades ilegales y dañinas en el ámbito de la seguridad informática.

El hacking se asoció cada vez más con la intrusión no autorizada, el robo de información, el sabotaje y otras actividades delictivas. Esto llevó a una distinción entre el “hacking ético” y el “hacking no ético” A medida que la ciberseguridad se convirtió en una preocupación global, el hacking también se ha moldeado para incluir el concepto de defensa y protección de sistemas. El “hacking defensivo” o “hacking de defensa” se refiere a la aplicación de habilidades y conocimientos de hacking para fortalecer la seguridad de los sistemas y protegerlos contra amenazas cibernéticas. Esto implica el uso de técnicas y herramientas similares a las utilizadas por los hackers maliciosos, pero con el propósito de prevenir y detectar posibles ataques.

En resumen, el hacking ha evolucionado desde sus inicios como una exploración creativa de sistemas informáticos hasta una práctica con distintas connotaciones, que van desde la investigación y mejora de la seguridad (hacking ético) hasta acciones maliciosas y delictivas (hacking no ético). La percepción del hacking ha cambiado a medida que la sociedad se ha vuelto más consciente de la importancia de la ciberseguridad y la protección de datos

Pentesting

El pentesting, también conocido como pruebas de penetración o pruebas de seguridad, es un proceso de evaluación proactivo de la seguridad de un sistema, red o aplicación. Consiste en simular ataques y explotar vulnerabilidades conel objetivo de identificar y corregir posibles debilidades antes de que sean aprovechadas por atacantes reales. Los inicios del pentesting se remontan a los primeros hackers y a la comunidad de seguridad informática. A medida que las organizaciones se volvieron más conscientes de las amenazas cibernéticas, surgió la necesidad de probar y fortalecer la seguridad de sus sistemas.

A medida que la tecnología y las amenazas cibernéticas evolucionaron, el pentesting también se desarrolló. Se introdujeron herramientas y técnicas más avanzadas para automatizar y agilizar el proceso de pruebas, permitiendo una evaluación más exhaustiva y eficiente de la seguridad. Actualmente, el pentesting implica una combinación de métodos manuales y automatizados, y puede cubrir una amplia gama de áreas, como pruebas de seguridad web, pruebas de aplicaciones móviles, pruebas de infraestructura, evaluaciones de riesgos, entre otros.

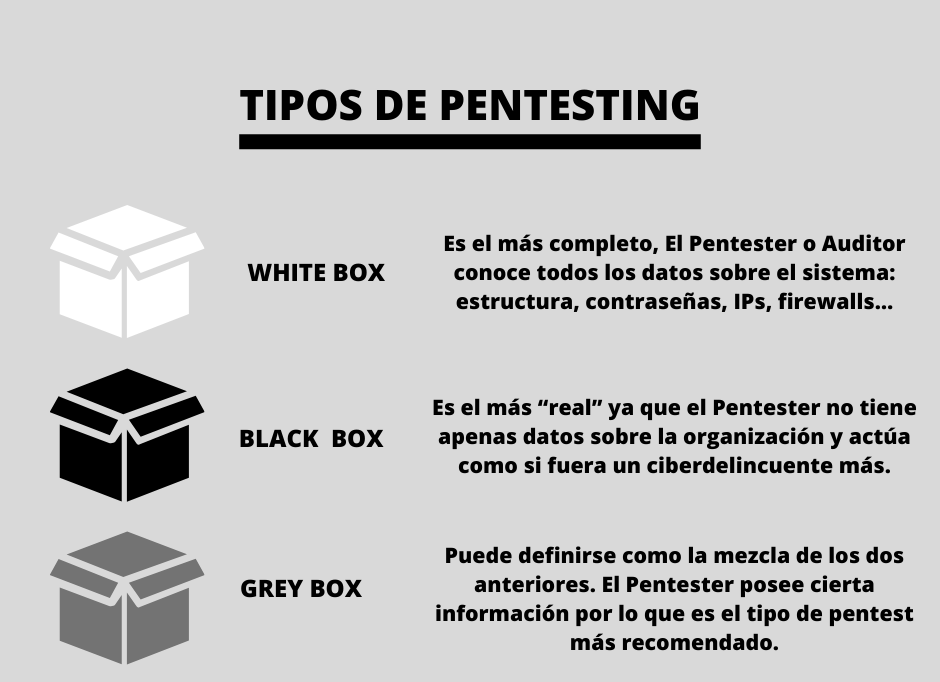

Es parecido a los ejercicios del RedTeam su diferencia es que el pentesting se enfoca en identificar y corregir vulnerabilidades específicas, mientras que el red teaming es una evaluación más amplia y realista de la postura de seguridad de una organización. Ambos tienen relación con el hacking, ya que utilizan técnicas y herramientas similares para evaluar y mejorar la seguridad, pero se diferencian en su enfoque y alcance. Para esto existen diferentes tipos de pruebas de penetración a los sistemas, categorizados de la siguiente manera:

Bug Bounty

El Bug bounty es un programa en el que las organizaciones ofrecen recompensas en efectivo o incentivos a individuos externos, conocidos como cazadores de bugs (bug hunters), por descubrir y reportar vulnerabilidades en sus sistemas, aplicaciones o plataformas. Estos programas permiten a las organizaciones aprovechar la comunidad de expertos en seguridad cibernética para mejorar la seguridad de sus productos y servicios. El concepto de bug bounty se relaciona directamente con el pentesting y el red teaming, ya que comparten el objetivo común de identificar y mitigar las vulnerabilidades en los sistemas. Sin embargo, hay algunas diferencias clave:

- Enfoque de participación: Mientras que el pentesting y el red teaming son generalmente realizados por expertos en seguridad contratados internamente o externamente, los programas de bug bounty abren la participación a una amplia comunidad de investigadores externos. Cualquier persona con habilidades en seguridad cibernética puede participar y buscar vulnerabilidades.

- Recompensas: En el caso de los programas de bug bounty, se ofrecen recompensas en efectivo o incentivos a los cazadores de bugs por sus descubrimientos. Estas recompensas pueden variar según la gravedad y el impacto de la vulnerabilidad reportada.

- Alcance y enfoque: Mientras que el pentesting y el red teaming pueden tener un alcance más amplio y abarcar diferentes aspectos de la seguridad de una organización, los programas de bug bounty se centran principalmente en la identificación de vulnerabilidades específicas y en la corrección de problemas puntuales.

una vez que hemos estudiado y tenemos bien claro estos conceptos, comenzaré a escribir técnicas de ejercicios sobre RedTeam , Hacking, ing.social , uso de herramientas y lo demás que sea centralizado para poder atacar un activo, esta sección de mi blog llamada Red Team / Hacking && Pentesting será específicamente y únicamente sobre “atacar” ya que esa es mi especialidad dentro del area de la Ciberseguridad . Espero y sea de su agrado los siguientes posts de mi Blog:)